安全性

安全的本质就是保护数据被合法地使用

流程安全

安全基本原则 C.I.A

- 被攻击时系统的可用性

- 数据完整性 确保数据只被授权的主体进行授权的修改

- 数据机密性 确保数据只被授权的主体访问,不被任何未授权的主体访问

安全问题的解决

- 认证

- 授权

- 审计与追责

- 企业安全流程建设

安全框架

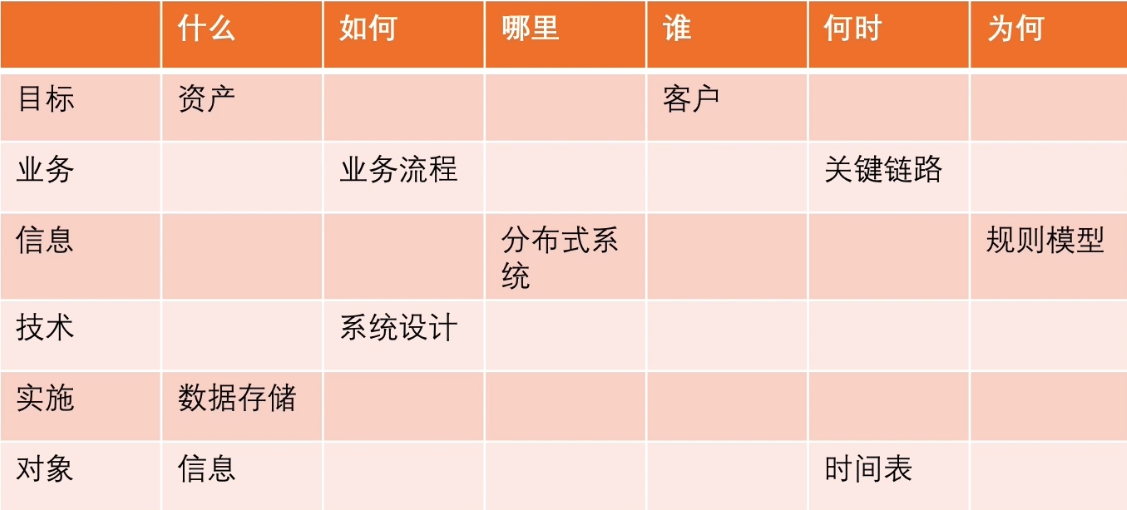

Zachman

Sabsa

国际安全架构理论

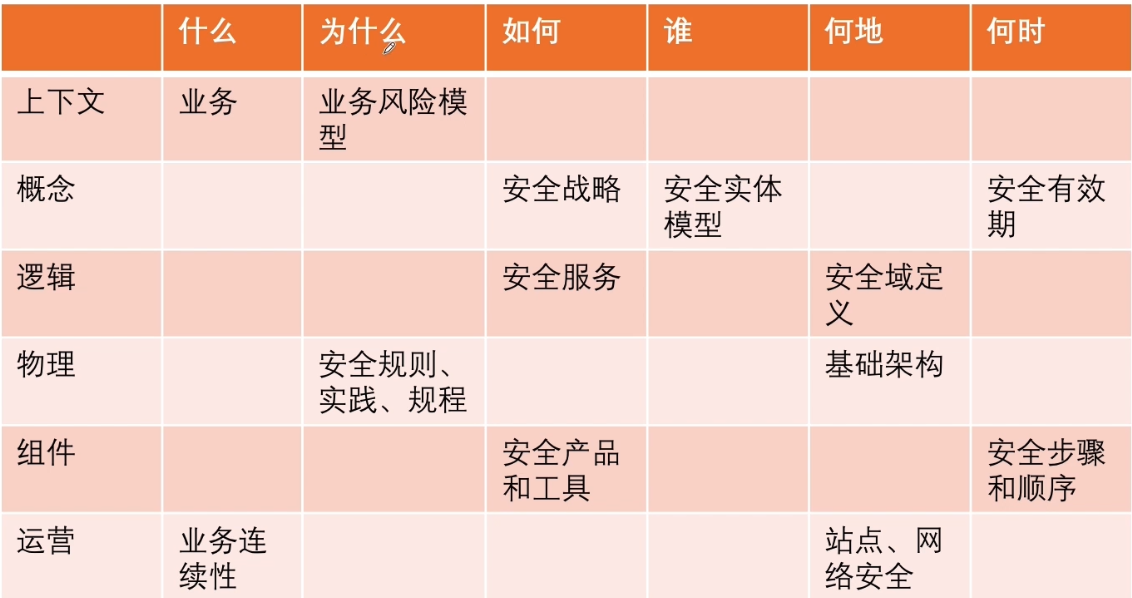

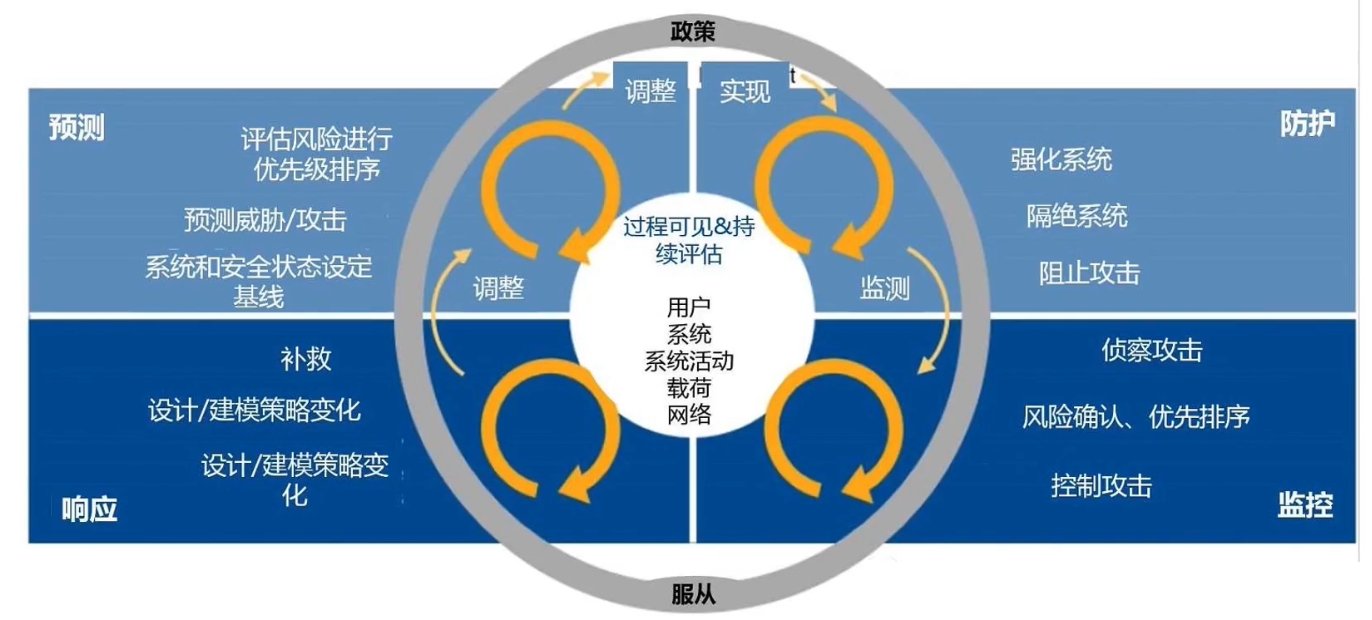

P2DR

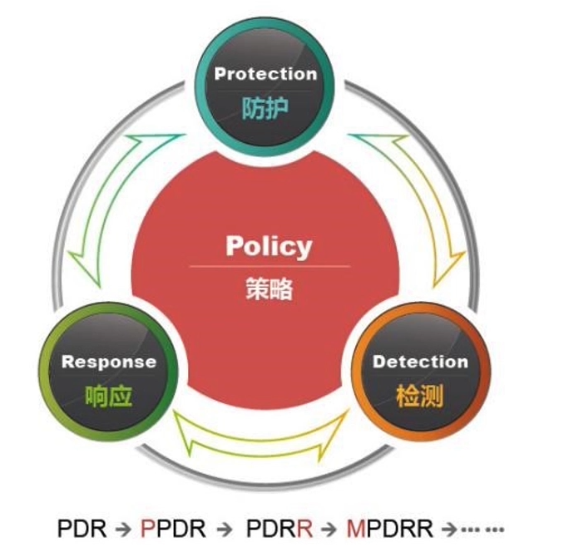

IPDRR

IATF

从人-技术-运营各个方面深程度防御

CGS

治理-保护-监测-响应恢复

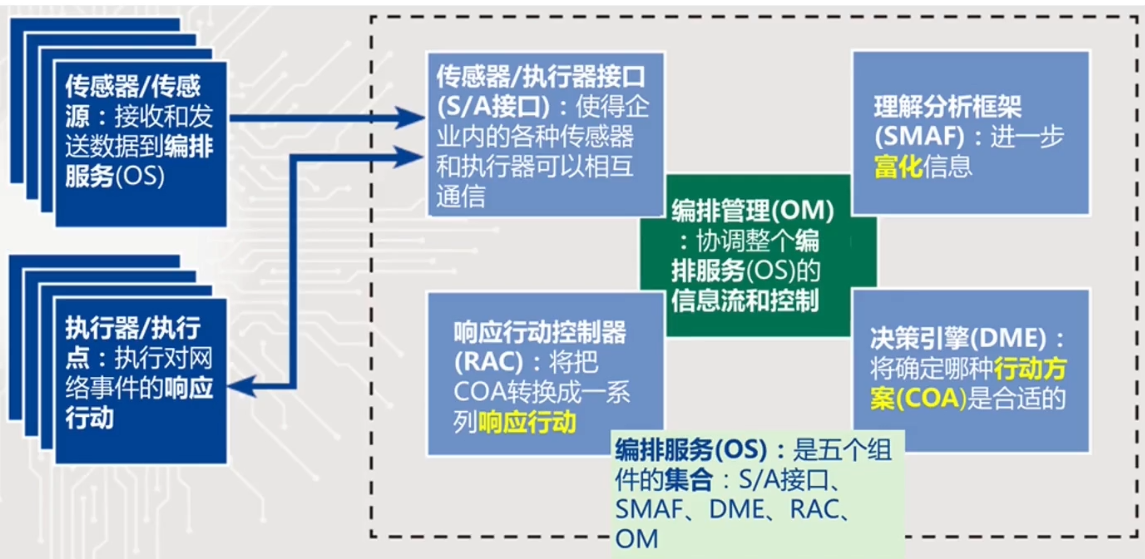

IACD

自适应安全框架

安全控制

管理、威慑、补偿、预防、检测、纠正、恢复

COBIT目标控制

NIST标准控制

COSO内部控制

安全流程

ITIL

SIEM安全管理

基于各类日志,提供安全运营和管理能力的统一平台

六西格玛

CMMI

安全法律合规

网络安全法

个人信息保护法

GPDR

PCI支付卡安全标准

安全评估方法

应用风险分析

分析内容:暴露性、财务影响、数据可用性、数据敏感度、服务合规、数据分层、安全投入

分析思路:脆弱性 -> 可能性 -> 影响 -> 风险

方法:风险分析过程、威胁资产脆弱性评估、失效模式

手段:损失计算、定性矩阵、Delphi决策、对策评估

安全测试

SAST静态扫描

- 本地代码:Sonar

- 第三方库:XRay、NexusIQ

IAST交互式安全测试

- Synopsys Seeker

- AquaSec

威胁模型

网络安全威胁:电子欺骗、篡改、抵赖、信息披露、DOS、权限提升

stateDiagram-v2

识别数据 --> 识别攻击

识别攻击 --> 识别漏洞

攻击树

分析什么人可以通过什么端点获取信息资产

DREAD风险评估

- 破坏性:攻击的严重程度

- 可重复性:攻击手段可被重复利用

- 可利用性:攻击的成本

- 影响面:受影响的用户数量

- 可发现性:漏洞发现的方便程度

渗透测试

物理安全

人员安全

人员管理上,

- 职责分离,进行分权

- 进行岗位轮换,互相审计

- 强制休假

设备管理上:

- 对于自带设备,验证所有权,补丁、反病毒

- 公司资产:硬件加密、防止外部介质

- 更严格的方式通过瘦客户机方式远程操作

数据中心安全

- 威慑

- 延迟:拖住入侵者的速度

- 入侵检测

数据安全

数据安全分层

- 对外公开 > 内部敏感 > 个人隐私 > 机密

数据访问控制

访问原则

责任分层、最小权限

访问金字塔

DLP数据泄露保护

清点、归档、清洗、销毁、网络、端点

数据加密

- 对称

- 非对称

- 数字签名

PKI公钥基础设施

CSR -> RA -> CA -> 证书

加密手段

加密决策树:

stateDiagram-v2

是否可逆 --> 散列(MD5、SHA)

是否可逆 --> 完整性

完整性 --> 小文件

小文件 --> 对称加密(DES、AES)

小文件 --> 自己人

自己人 --> 非对称加密

自己人 --> 对称加密

完整性 --> 数字签名(HMAC、RSA+MAC)

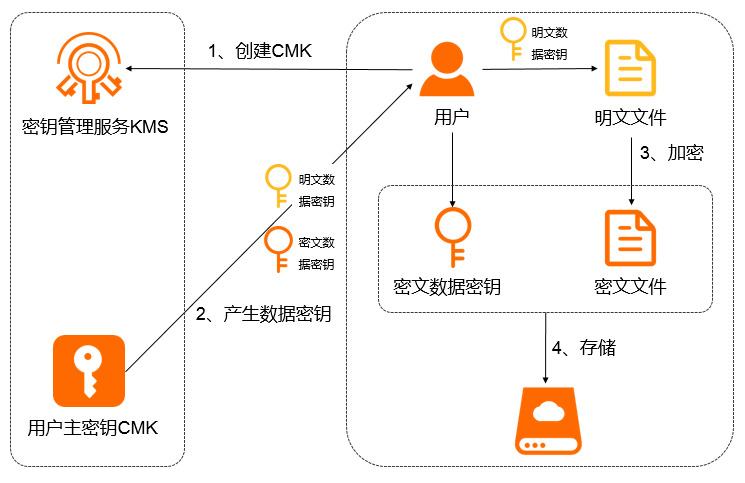

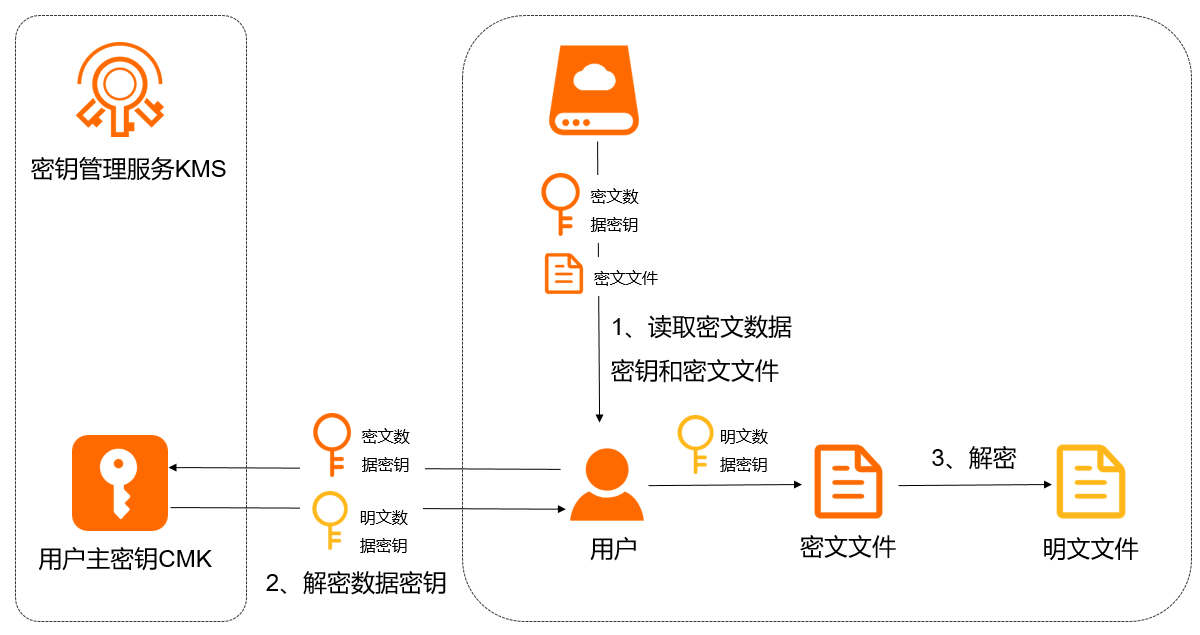

信封加密:

- 主密钥管理秘钥

- 秘钥管理数据

数据逻辑保护

数据高可用性

磁盘高可用

- RAID

容灾

通信安全

身份安全:AAA

认证与会话管理

密码

- 密码的强度导致的问题

多因素认证

Session

Session:在计算机中,尤其是在网络应用中,称为“会话控制”。Session对象存储特定用户会话所需的属性及配置信息。这样,当用户在应用程序的Web页之间跳转时,存储在Session对象中的变量将不会丢失,而是在整个用户会话中一直存在下去

- session id 泄漏

- session fixation

- 如果登录后session id不改变,则攻击者可以诱导用户登录某个攻击者的session id

- session 保持攻击

- 不断刷新,使session一直保持有效

访问控制

- 基于URL

- 基于方法

- 基于数据

垂直权限管理

水平权限管理

- 水平越权访问

- 用户访问到不属于它的其他用户信息

OAuth

软件安全

安全开发与运营

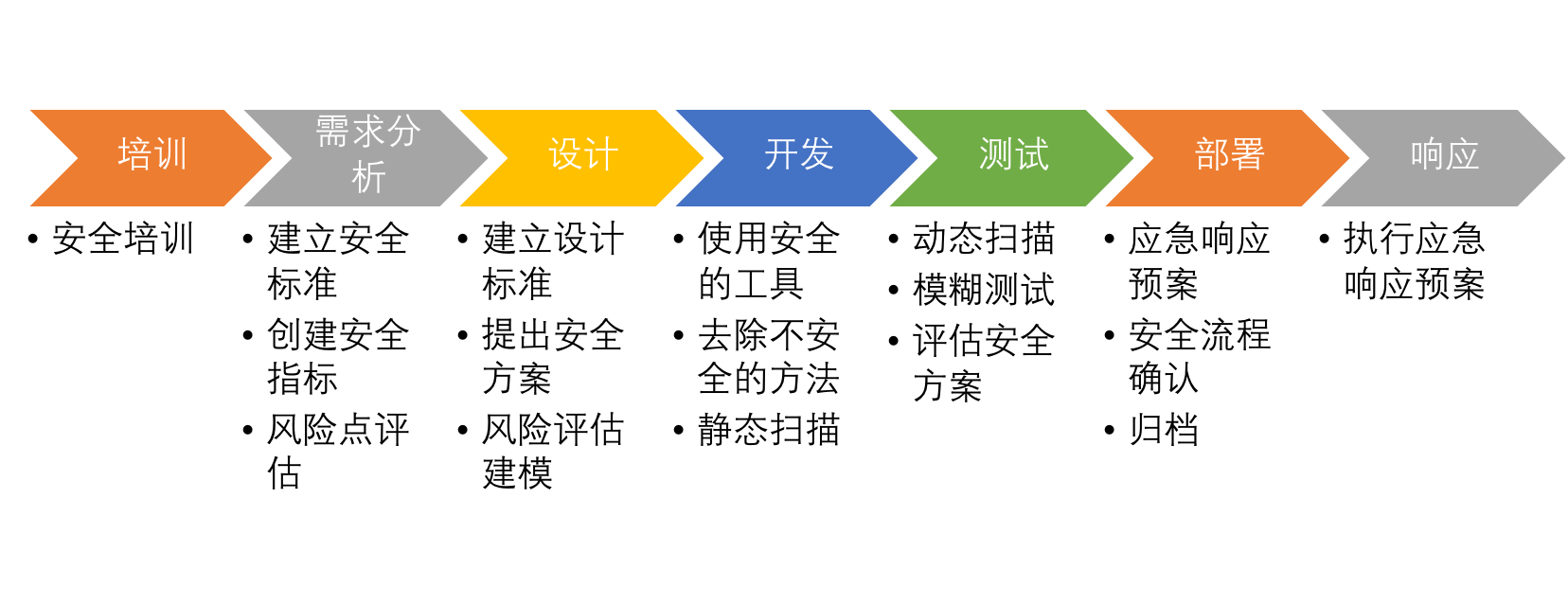

安全开发流程(SDL)

安全运营

- 漏洞修复

- 建立完善的漏洞跟踪机制

- 安全监控

- 探测应用是否被攻击

- 入侵检测

- 紧急响应流程

- 邮件报警

- IM报警

- 短信报警